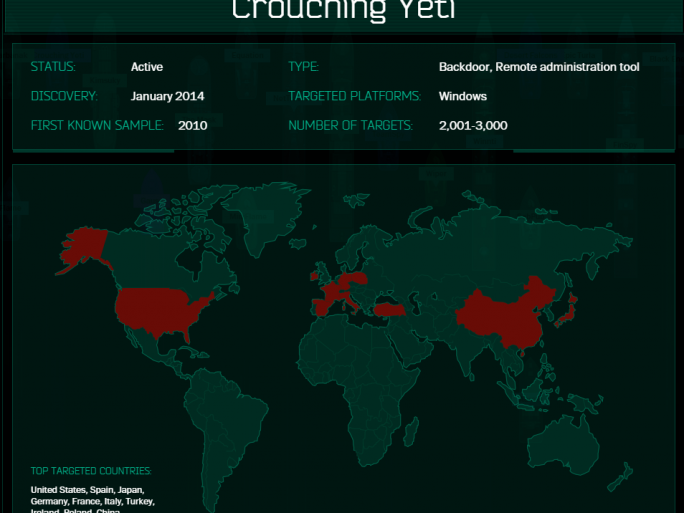

Identifican infraestructura de Crouching Yeti

El conocido grupo de amenaza persistente avanzada (APT) de habla rusa, también conocido como Energetic Bear, ha infectado miles de servidores en el mundo.

Kaspersky Lab dio a conocer que ha descubierto la infraestructura utilizada por Crouching Yeti, el conocido grupo de amenaza persistente avanzada (APT) de habla rusa, también conocido como Energetic Bear, que incluye servidores infectados en todo el mundo.

Según la investigación, numerosos servidores ubicados en diferentes países han resultado afectados desde 2016, a veces con el fin de obtener acceso a distintos recursos. Otros, incluidos aquellos que alojan sitios web rusos, fueron utilizados para realizar ataques de watering hole.

Crouching Yeti ha sido rastreado por Kaspersky Lab desde 2010. Es más conocido por dirigirse a sectores industriales de todo el mundo, con un interés especial por las instalaciones de energía, con el objetivo principal de robar información valiosa de los sistemas de sus víctimas.

Una de las técnicas que el grupo ha utilizado ampliamente es la de los ataques watering hole, los cuales consisten en que los delincuentes infectan sitios web con un enlace que redirige a los visitantes hacia un servidor malicioso.

Recientemente, Kaspersky Lab ha descubierto una serie de servidores, infectados por el grupo, que pertenecen a diferentes organizaciones con sede en Rusia, Estados Unidos, Turquía y países europeos, y que no se limitan a las empresas industriales. Según los investigadores, en 2016 y 2017 fueron atacados con diferentes propósitos.

“Crouching Yeti es un infame grupo de habla rusa que ha estado activo durante muchos años y continúa apuntando con éxito a las organizaciones industriales, valiéndose de ataques del tipo watering hole, entre otras técnicas”, dijo Vladimir Dashchenko, director del grupo de investigación de vulnerabilidades en Kaspersky Lab ICS CERT.

Alerta de ataque

Además del ataque watering hole, fueron utilizados en algunos casos como intermediarios para realizar ataques contra otros recursos.

“Nuestros hallazgos muestran que el grupo afectó a los servidores, no solo para establecer hoyos, sino también para realizar más exploraciones, y usaron activamente herramientas de código abierto que hicieron mucho más difícil su identificación”, agregó Dashchenko.

En el proceso de analizar los servidores infectados, los investigadores identificaron numerosos sitios web y servidores empleados por organizaciones en Rusia, EU., Europa, Asia y Latinoamérica que los atacantes habían analizado con varias herramientas, posiblemente para encontrar un servidor que pudiera usarse con el fin de establecer un punto de apoyo para alojar las herramientas de los atacantes y posteriormente emprender un ataque.

“Algunos de los sitios explorados pudieron haber sido considerados como candidatos para los ataques por parte de los delincuentes”, señaló Dashchenko.

La serie de sitios web y servidores que captaron la atención de los intrusos es extensa. Los investigadores de Kaspersky Lab descubrieron que los atacantes habían explorado numerosos sitios web de diferentes tipos, entre ellos tiendas y servicios en línea, instituciones públicas, ONGs, empresas de manufactura, entre otras.

Asimismo, descubrieron que el grupo utilizó herramientas maliciosas que se encuentran al alcance del público, diseñadas para analizar servidores y para buscar y recopilar información. Se descubrió además un archivo sshd modificado con una puerta trasera preinstalada. Esto se utilizó para reemplazar el archivo original y podría autorizarse con una “contraseña maestra”.